אי־וודאות יוצרת לחץ. לכן בני אדם פחדו מהחושך מאז ומעולם – אנו לעולם לא בטוחים מה נמצא שם.

אם אתם יודעים מה עומד לקרות, לטוב או לרע, ייתכן שתוכלו להתכונן או להירגע – בכל מקרה, רמות הלחץ ירדו רק מהעובדה שאתם יודעים מה צפוי לקרות.

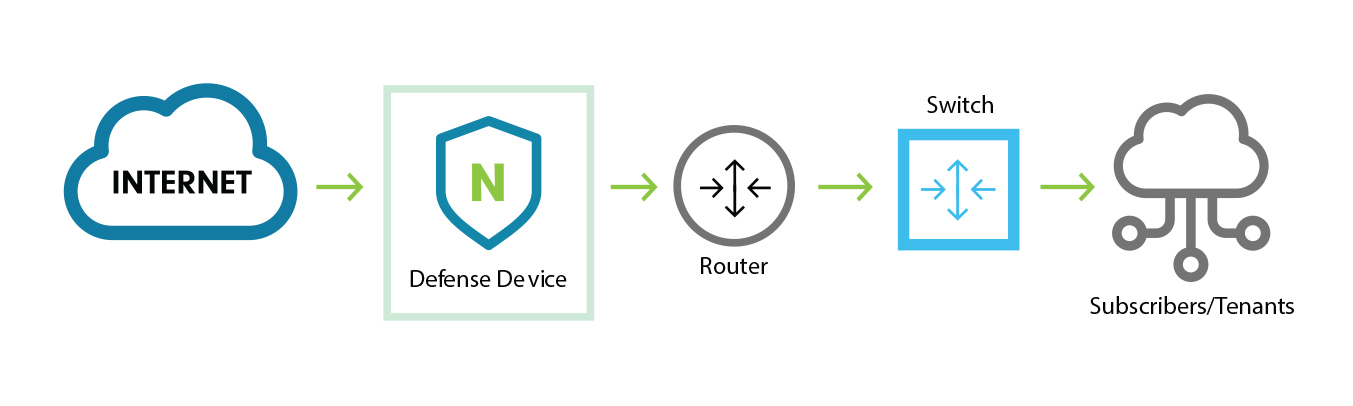

ב‑IT אין הבדל – אי־וודאות גורמת לכל נזק. אם אינכם יודעים מי האויב שלכם, או אם אינכם יכולים לזהות איום שנכנס לרשת שלכם, אינכם יכולים להגן על עצמכם.

רמות האיום חצו סף של אי־וודאות וסיכון שהארגונים כבר אינם מסוגלים להתמודד איתו. כתוצאה מכך, הפתרון היחיד הוא לסגור את השערים ולבנות נקודות אבטחה סביב כל המערכת, כדי להבטיח ששום דבר לא יעבור מבלי שיתגלה ויבדק.

זו היא גישת Zero Trust.

צעד אחר צעד

בראיון, יוצר Zero Trust, ג’ון קינדרווג, ויועץ ליישום ציין שאחת הבעיות המרכזיות של ארגונים היא שהם מנסים לעשות הכל. מדובר בטעות נפוצה. לפעמים, הוא מבחין בחברות שמנסות ליישם Zero Trust על האתר שלהן, שמכיל תוכן שרוצים שאנשים ייגשו אליו. קינדרווג מסכם ש‑Zero Trust ניתן לבנייה שלב אחרי שלב, ולא הכל חייב להיות תחת Zero Trust.

השלב הראשון: האירו כל פינה ב‑IT

המטרה היא להאיר הכל ולהוציא את אי־הוודאות מחוץ לשערי המערכת.

כדי להשיג Zero Trust ולהקל על הכאב הנלווה, הצעד הראשון הוא שקיפות – להאיר את הכל.

בדו"ח של Fedscoop שנערך בסקר של סוכנויות פדרליות, 4 מתוך 10 משתתפים בסוכנויות גדולות, 20% בסוכנויות בגודל בינוני ו‑32% בסוכנויות קטנות ציינו שהם זקוקים ליותר שקיפות על פערים שיש לסגור כדי להשיג Zero Trust.

סורק הפגיעויות של Qualys יכול להיות צעד משמעותי ראשון ב‑Zero Trust, המאפשר לראות ולמפות הכל ברשת שלכם ולמקומות פערים.

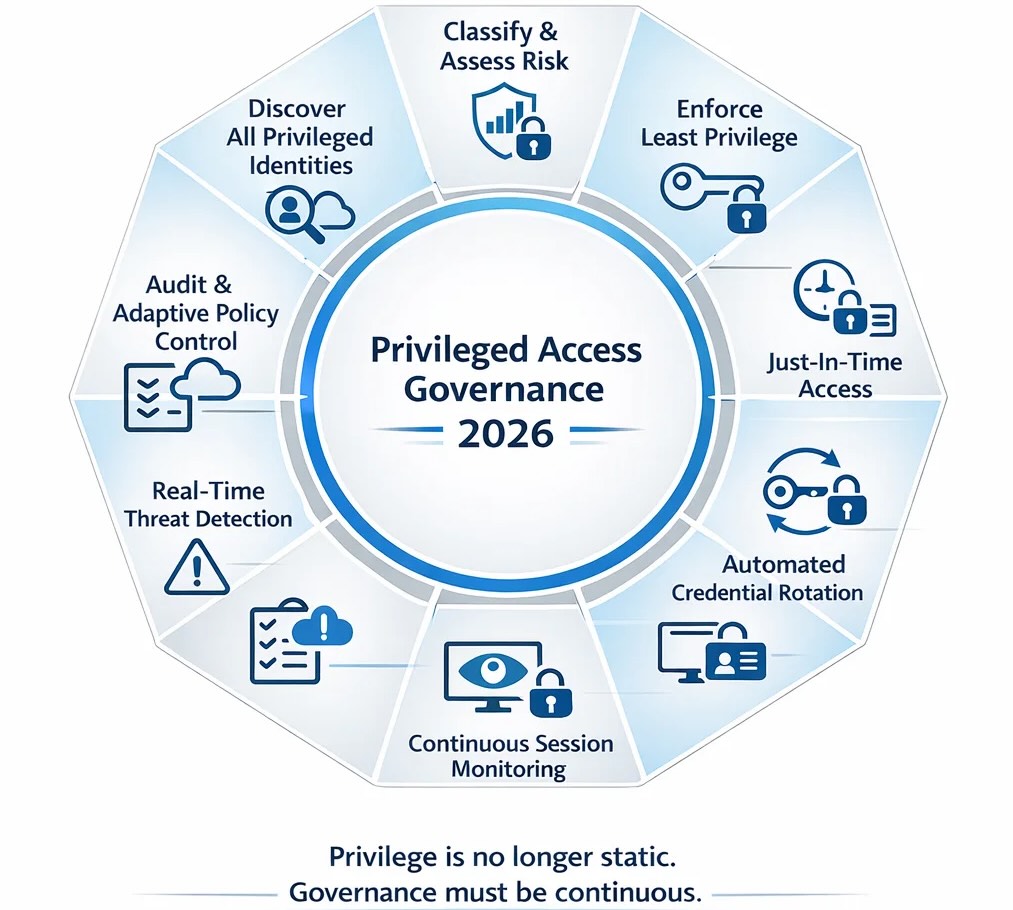

שלב 2: שליטת משתמשים

במשתתפי הסקר צוין שחוסר כישורי ניהול נתונים מונע מהסוכנויות ליישם Zero Trust. כמו כן, הם מציינים חוסר בכישורי הנדסת אבטחה (39%), ושהטמעת בקרת משתמשים תהיה העמודה הצורכת המשאבים הגדולה ביותר בבניית Zero Trust.

פתרונות Segura הם צעד ראשון מצוין לגישור על הפער בהרשאות גישה של משתמשים. Segura מציעה פתרון כולל לניהול עקרון המינימום, מודיעין איומים ובקרת יישומים מונחית מדיניות.

שלב 3: אימות זהות

היבט קריטי נוסף של אסטרטגיית Zero Trust הוא אימות רב‑שלבי (MFA) כדי לוודא את זהות המשתמשים לפני מתן גישה למשאבים. MFA משלב משהו שהמשתמש יודע (כגון סיסמה), משהו שהמשתמש מחזיק (כגון טוקן אבטחה או טלפון), ומשהו שהמשתמש הוא (כגון נתונים ביומטריים) כדי לאשר את זהות המשתמש.

שימוש במפתח 2FA הוא דרך נוחה למשתמשים לבנות אמון ולעשות צעד משמעותי לעבר Zero Trust.

בנוסף ל‑MFA, אסטרטגיית Zero Trust עשויה לכלול גם שימוש במערכות בקרת גישה לרשת (NAC), שמנטרות ומאשרות באופן רציף את זהותם ואמינותם של מכשירים המנסים לגשת לרשת.

מערכות NAC ניתנות להגדרה לחסום גישה למכשירים שאינם עומדים בקריטריונים ספציפיים לאבטחה או שזוהו כחשודים.

לסיכום הצעדים הקריטיים הראשונים:

זהה ומפה את הנכסים שלך – עם 1Action

קבל שקיפות בזמן אמת על כל מערכת ה‑IT שלך. 1Action מציעה גילוי אוטומטי של נכסים וזיהוי סיכונים, ומסייעת להאיר כל פינה בסביבה שלך.

שלוט ונטר את הגישה של המשתמשים – עם Segura

Segura מספקת ניהול מתקדם של גישה מועדפת וניתוח התנהגות משתמשים. מנוע מדיניות מותאם אישית אוכף את עקרון המינימום, ועוזר לסגור דלת על שימוש פנימי לרעה והפרות חיצוניות.

חזק את האימות ואמון המכשירים – עם Feitan

Feitan מספקת אימות רב‑שלבי חזק באמצעות טוקנים חומרתיים וכרטיסים חכמים עם יכולות ביומטריות, מה שמאפשר אימות זהות חלק ובטוח למשתמשים – צעד קריטי לעבר Zero Trust.